3.1. Políticas de seguridad

Se basa, por tanto, en la minimización del riesgo, el cual viene definido por la siguiente ecuación:

En esta ecuación, la amenaza representa el tipo de acción maliciosa, la vulnerabilidad es el grado de exposición a dicha acción y la contramedida es el conjunto de acciones que se implementan para prevenir o evitar la amenaza. La determinación de estos componentes indica el riesgo del sistema.

| Etapas |

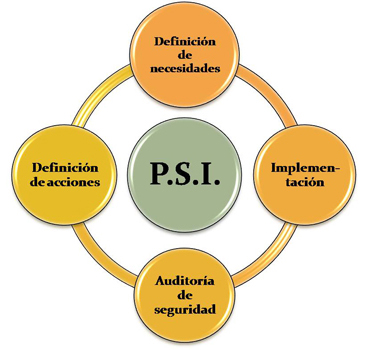

La política de seguridad de un sistema informático se define en cuatro etapas:

| La definición de las necesidades de seguridad y de los riesgos informáticos del sistema así como sus posibles consecuencias, es el primer escalón a la hora de establecer una política de seguridad. El objetivo de esta etapa es determinar las necesidades mediante la elaboración de un inventario del sistema, el estudio de los diferentes riesgos y de las posibles amenazas. |

Política de seguridad informática Imagen de producción propia |

|

La implementación de una política de seguridad consiste en establecer los métodos y mecanismos diseñados para que el sistema de información sea seguro, y aplicar las reglas definidas en la política de seguridad. Los mecanismos más utilizados son los sistemas firewall, los algoritmos criptográficos y la configuración de redes virtuales privadas (VPN). Los estudiaremos en profundidad en el siguiente punto. |

|

|

Realizar una auditoría de seguridad para validar las medidas de protección adoptadas en el diseño de la política de seguridad. Cuando se trata de compañías, organismos oficiales o grandes redes, suelen realizarlas empresas externas especializadas. También se llama etapa de detección de incidentes, ya que éste es su fin último. |

|

|

La definición de las acciones a realizar en caso de detectar una amenaza es el resultado final de la política de seguridad. Se trata de pever y planificar una las medidas que han de tomarse cuando surga algún problema. Esta etapa también es conocida como etapa de reacción puesto que es la respuesta a la amenaza producida. |

| Métodos |

- Método MEHARI (Método armonizado de análisis de riesgos), desarrollado por CLUSIF (Club de la Sécurité de l'Information Français), se basa en mantener los riesgos a un nivel convenido mediante un análisis riguroso y una evaluación cuantitativa de los factores de riesgo.

- Método EBIOS (expresión de las necesidades e identificación de los objetivos de seguridad), desarrollado por la DCSSI (Direction Centrale de la Sécurité des Systèmes d'Information, permite apreciar y tratar los riesgos relativos a la seguridad de los sistemas de información.

- La norma ISO/IEC 17799 es una guía de buenas prácticas pero no especifica requisitos para establecer un sistema de certificación.

- La norma ISO/IEC 27001 es certificable ya que especifica los requisitos para establecer, implantar, mantener y mejorar un sistema de gestión de la seguridad según el PDCA, acrónimo de "plan, do, check, act" (planificar, hacer, verificar, actuar).