1.3. Malware

|

El término Malware fue acuñado por el

experto en seguridad computacional Klaus Brunnstein en 1.991 para

designar a los programas "maliciosos" que podían afectar a los sistemas

informáticos. En la actualidad, el término tiene un sentido más amplio

ya que engloba cualquier software que ataque la vulnerabilidad de una

aplicación, un sistema operativo, un ordenador o una red.

|

| Virus |

|

Se llama virus informático a aquel programa cuyo objetivo es alterar el normal funcionamiento del ordenador sin el permiso del usuario. Se denominaron así ya que se propagan como una enfermedad infecciosa.

Una de las principales características de los virus es el consumo de recursos, lo que puede producir daños en diferentes aspectos, tales como pérdida de productividad, cortes en los sistemas de información o daños a nivel de datos. Una de las grandes facilidades de los virus son las redes, incluída internet, que permiten su propagación muy rápidamente. Dependiendo del medio que utilicen para infectar el ordenador se clasifican en: virus residente, de arranque, de fichero y de macro. Cada virus plantea una situación distinta y, por tanto, también hay diferentes soluciones para enfrentarse a ellos. Los métodos más comunes para enfrentarse a los virus son la instalación de firewalls (pared cortafuegos) y de antivirus. Los estudiaremos en el punto de protección junto con algunos métodos más. |

Virus MyDoom Imagen de 20minutos.es (Licencia Creative Commmons) |

Una empresa de seguridad ha recopilado los 20 virus más importantes de la historia. Desde que se creó el que se considera el primer virus informático en 1.971, el Creeper, hasta el famoso Italian Job, que infectó en 2.007 más de 10.000 sitios web. En el siguiente artículo de la revista "20 minutos" lo puedes encontrar todos:

20minutos: virus más importantes

Y ya que estás aquí, echa también un vistazo a los virus más peligrosos de la historia. Seguro que has oído alguna vez estos nombres:

| Troyano |

|

También denominados "caballos de Troya", son códigos maliciosos que se alojan en el ordenador y permiten el acceso a usuarios externos. Normalmente tienen dos fines: recabar información o controlar el ordenador de forma remota. Su nombre deriva de la Odisea de Homero, en la que el Caballo de Troya se hacía pasar por un regalo, pero escondía a las tropas griegas. Del mismo modo, un troyano suele ser un programa alojado en otro archivo o aplicación que se instala en el sistema al ejecutar el archivo y, una vez instalado, realiza otra función.

La diferencia entre un virus y un troyano es su finalidad, ya que el primero provoca daños en el ordenador y el segundo trata de pasar inadvertido en el ordenador para acceder la información. Por tanto, el mejor sistema para evitar este tipo de malware es no ejecutar archivos o programas que no tengan una fuente conocida y tener instalado algún programa anti-troyanos y firewall. Hoy en día, los troyanos se transmiten a través del correo electrónico y de los archivos P2P.

Hay troyanos de muchos tipos, por ejemplo, las llamadas “bombas de tiempo”, que se activan en fechas determinadas; las “bombas lógicas”, que se activan cuando el ordenador infectado cumple unos requisitos especificados por su programador; o los "troyanos sociales", incluidos por las empresas en los programas para obtener más información sobre su uso. |

Virus troyanos Imagen de Aprendegratis.com (Licencia Creative Commons) |

|

a) Hardware mal instalado.

| |

|

b) Software mal instalado.

| |

|

c) Programas maliciosos.

|

|

a) Consumo de recursos y pérdida de productividad.

| |

|

b) Daños en los sistemas de información y de datos.

| |

|

c) Todos los anteriores.

|

|

a) Acceder a la información del ordenador atacado.

| |

|

b) Provocar daños en los sistemas de información.

| |

|

c) Consumir los recursos del ordenador.

|

| Gusano |

|

Un gusano informático es un programa malicioso que tiene la propiedad de reproducirse por sí mismo sin necesidad de hardware o software de apoyo. Suelen distribuir códigos maliciosos como troyanos. La diferencia con los virus es que no pretenden dañar los archivos del ordenador, sino que habitualmente lo que hacen es consumir los recursos de la red. Se instalan en la memoria y desde ahí se reproducen indefinidamente.

El primer gusano informático se lanzó en 1.988 y fue el gusano Morris, el cual colapsó a Arpanet infectando a gran parte de los servidores existentes hasta esa fecha. Los gusanos actuales utilizan el correo electrónico mediante el envío de adjuntos que contienen instrucciones para recolectar todas las direcciones de correo electrónico de la libreta de direcciones y enviar copias de ellos mismos a todos los destinatarios. Estos gusanos son scripts o archivos ejecutables enviados como un adjunto. Uno de los más extendidos es el Conficker, del cual puedes encontrar información en páginas de microsoft y wikipedia. |

| Programa espía |

Son programas maliciosos que se instalan en el ordenador para obtener alguna información con o sin consentimiento del usuario. Se conocen más con la traducción inglesa de su nombre: spyware. Se instalan a través de internet y suelen afectar a la velocidad de transferencia de datos. Se utilizan para diferentes fines, desde empresas publicitarias hasta organismos oficiales. Pueden instalarse a través de troyanos, visitando páginas web o con aplicaciones con licencia shareware o freeware.

Cuando se utilizan con propósitos de mercadotecnia suelen ser el origen de otra plaga como el SPAM. En ocasiones, los programas espías provienen de otro tipo de software denominado adware, que son programas que despliegan publicidad, bien en ventanas emergentes, bien en barras. Cuando incluyen códigos para obtener información de los usuarios, son considerados spyware.

A diferencia de los virus, no se traspasan a otros ordenadores por medio de internet o por unidades de almacenamiento masivo. Para eliminarlos se utilizan programas antiespías que además suelen detectar y eliminar otros códigos maliciosos como adware, spybot, spam, etc..

| Phishing |

|

El nombre proviene del termino inglés "fishing" que significa "pescando". Se produce cuando se intenta adquirir información confidencial de forma fraudulenta. Se realiza de muchas formas, dependiendo del fin que se quiera conseguir: se puede duplicar una página web para hacer creer al visitante que se encuentra en el sitio web original; se envía información solicitando un número de cuenta porque no ha llegado correctamente el original para obtener datos bancarios o financieros.

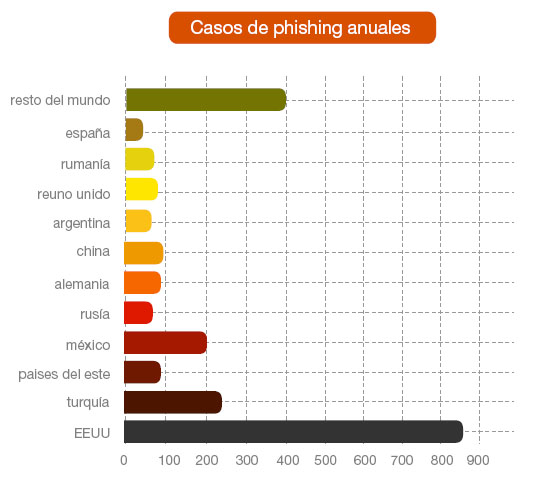

Normalmente, se utiliza con fines delictivos enviando SPAM e invitando acceder a la página señuelo. A continuación puedes ver uno gráfico de los caso de phishing por países. |

|

|

Gráfico obtenido del Informe del Cibercrimen 2.008 realizado por la empresa S21sec.

Imagen de producción propia

|

| El pharming es el aprovechamiento de una vulnerabilidad en el software de los servidores DNS que permite a un atacante adquirir el nombre de dominio de un sitio, y redirigir el tráfico de una página Web hacia otra página Web. |

Cómo se hace un pharming Imagen de producción propia |

|

Un Hoax (del inglés: engaño, bulo) es un mensaje de correo electrónico con contenido falso o engañoso y normalmente distribuido en cadena. Los objetivos del hoax son captar direcciones de correo y saturar la red o los servidores de correo. |

|

|

Un Exploit es un programa o código que "explota" una vulnerabilidad del sistema para aprovechar esta deficiencia en beneficio del creador del mismo. Aunque no es un código malicioso en sí mismo, generalmente se utiliza para otros fines como permitir el acceso a un sistema o como parte de otros malware, es decir, los exploits son utilizados como "componente" de otro malware. |

|

|

Como su nombre lo indica un Keylogger es un programa que registra y graba la pulsación de teclas o los clicks del ratón. Actualmente existen dispositivos de hardware o bien aplicaciones que fucionan como keylogger. |

|

a) Otros tipos de malware.

| |

|

b) Mediante archivos adjuntos a través del correo electrónico.

| |

|

c) Ethernet.

|

|

a) obtener alguna información con o sin consentimiento del usuario.

| |

|

b) obtener la licencia de programas.

| |

|

c) ver lo que hace el usuario.

|

|

a) Grabando la pulsación de las teclas.

| |

|

b) Duplicar una página web para hacer creer al usuario que es el sitio oficial.

| |

|

c) Poniendo el salvapantallas de peces.

|

|

a) Keylogger.

| |

|

b) Pharming.

| |

|

c) Hoax.

|